Mit dem folgenden Tipp kannst du die Sicherheit deines WordPress Blogs erhöhen. Bei der Installation gebt ihr ja einen Benutzernamen für den Administrator an – per default ist das ‘Admin’. Der erste Rat bei jeder Installation ist, diesen Namen durch etwas zu ersetzen, was es den Bots erschwert eine Brute Force Attacke auf dein Passwort durch zu führen. Wenn man den Benutzernamen ändert, dann muss ein Angreifer nicht nur das Passwort knacken – er muss auch den dazu passenden Namen wissen. Wenn man davon ausgeht, dass wohl die wenigsten Blogger einen Benutzer zum schreiben und einen Benutzer zum administrieren anlegen, dann entspricht der Autorenname auch dem Administratorname.

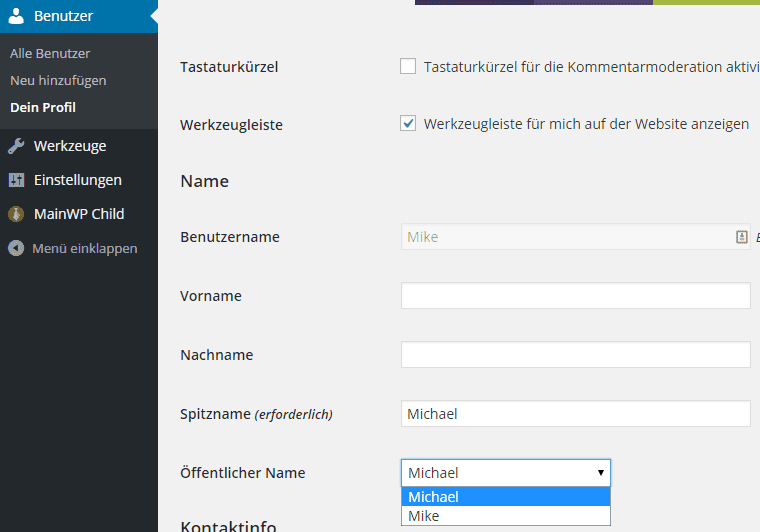

Nun habt ihr in den Benutzer Einstellungen die Möglichkeit einen Spitznamen zu vergeben und diesen auch als den öffentlichen Namen zu verwenden.

Dieser Name wird dann bei den Blog Posts angezeigt.

Soweit so gut, wenn man sich dann allerdings im Post die Verlinkung des Namens ansieht, dann stellt man fest, dass diese Verlinkung auf den Benutzernamen zeigt (http://domain.tld/author/benutzername) – und damit auch euren Login Namen preisgibt. Das wollte man ja eigentlich vermeiden.

Zu diesem Zweck kann man ein Plugin nutzen, Edit Author Slug, dieses Plugin erlaubt es den Author slug in der Verlinkung zu ändern. Nach der Installation und Aktivierung des Plugins muss man an den Einstellungen in der Regel nichts verändern. Man könnte hier noch die Author Base ändern, oder eine Rollenbasierte Athor Base verwenden, das dürfte aber in den meisten Fällen überflüssig sein.

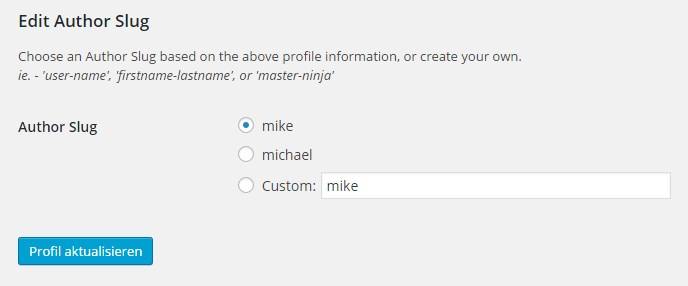

Wenn man nun in die Benutzer Einstellungen schaut, dann findet man dort einige neue Optionen, mit diesen kann man dann auswählen, wie der Author Slug aussehen soll

Als Option gibt es den Benutzernamen, den Spitznamen oder man kann ein Freifeld nutzen. Nach der Umstellung ändert sich in allen Blog Posts die URL in http://domain.tld/author/wunschname , somit ist euer Benutzernamen nicht mehr ersichtlich.

Dieses Plugin empfiehlt sich für jede neue Installation!